Le niveau de cybersécurité d’une organisation est en fait la somme de plusieurs facteurs, et ne découle pas simplement de l’ajout d’une technologie ou d’un expert. La cybersécurité n’est pas un concept tangible ou concret et n’est pas naturellement mesurable. Toutefois, les conséquences des cyberattaques sont bien concrètes.

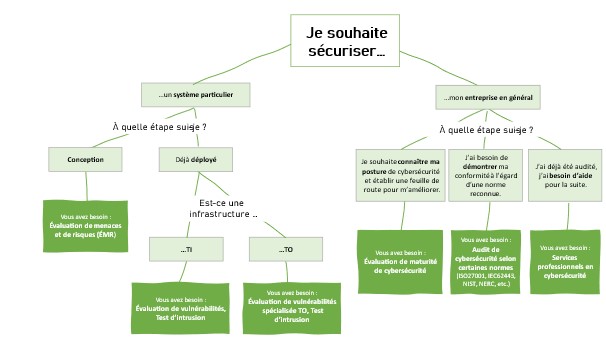

Alors, comment aborder la cybersécurité ? Si la cybersécurité est la somme de plusieurs activités, par laquelle devrait-on commencer ?

Le diagramme ci-dessous illustre, sous la forme d’un arbre décisionnel, les différentes activités de cybersécurité universelles que toutes les organisations auront besoin d’effectuer un jour ou l’autre.

Comme démontré dans ce schéma décisionnel, il existe plusieurs façons de mettre en œuvre la cybersécurité dans votre organisation, et il est crucial de comprendre quand vous en avez besoin, surtout si vous amorcez votre parcours en cybersécurité.

Le premier cas à considérer est une entreprise qui pilote un nouveau projet, comme le déploiement d’une nouvelle technologie, le développement d’une application, ou simplement le rehaussement de son infrastructure. Une telle organisation aura un grand intérêt à réaliser une évaluation des menaces et des risques tôt dans le projet pour éviter d’introduire de nouveaux risques en matière de cybersécurité et de compromettre son succès.

Évaluation de menaces et de risques (ÉMR)

Une évaluation de menaces et risques permet d’identifier les cybermenaces et les vulnérabilités potentielles introduites par le projet, de manière directe ou indirecte. Il s’agit d’examiner le paysage des cyberattaques propre à une industrie donnée et de l’associer à une méthodologie de modélisation des scénarios de cyberattaques. La conformité réglementaire sera également prise en compte lorsque nécessaire.

Tous les risques et menaces sont documentés et cotés en fonction de leur probabilité et de leur impact. Des recommandations d’atténuation sont fournies afin de ramener les risques de cybersécurité à un niveau acceptable.

À qui s’adresse ce service ?

- Les organisations soucieuses de leur cybersécurité lors de la réalisation de projets stratégiques.

- Les organisations exigeant que les risques de cybersécurité soient identifiés et évalués.

- Les organisations exigeant que les projets soient conformes aux normes de cybersécurité existantes et aux pratiques exemplaires.

- Les organisations intégrant les technologies de l’information (TI) et opérationnelles (TO).

Aborder les enjeux de cybersécurité tôt dans le cycle de vie d’un projet permet d’éviter d’introduire de nouveaux risques ou de les contourner pendant qu’il est encore temps. On dira donc que le projet possède une conception intrinsèquement sécurisée (secure-by-design) lorsque la cybersécurité a été considérée dès le début d’un projet. Pour plusieurs organisations, ces évaluations sont réalisées systématiquement pour chaque nouveau projet impliquant de la technologie TI ou TO.

En dehors du cadre de projet, une entreprise peut prendre la décision de structurer et d’investir dans ses efforts de sécurisation.

Prenons l’exemple d’une entreprise inquiète des cyberattaques, mais qui ne connaît pas sa posture actuelle en matière de cybersécurité et qui n’a aucune feuille de route pour la rehausser. La première chose à faire serait de réaliser une évaluation de maturité de cybersécurité, qui pourrait se comparer à une inspection générale pour un véhicule.

Évaluation de maturité de cybersécurité

Il s’agit d’une évaluation objective à 360 degrés des pratiques de cybersécurité de l’organisation, fondée sur plus de 350 points de vérification. Puisque la cybersécurité découle de diverses activités, l’évaluation de la maturité porte sur l’ensemble des activités ayant un impact direct sur votre posture de cybersécurité, et non seulement sur les technologies que vous possédez ou non. Ces activités englobent entre autres la gouvernance de la cybersécurité, la sensibilisation, la gestion des vulnérabilités et la gestion des accès.

Une évaluation de la posture de cybersécurité fournira une image complète du niveau de maturité de l’organisation, ainsi qu’une feuille de route déterminant les prochains investissements en cybersécurité requis pour augmenter ce niveau.

Pour les responsables de la cybersécurité, le rapport de maturité devient l’outil de prédilection pour informer la haute direction sur l’état des lieux et justifier les ressources et les budgets requis pour atteindre l’objectif. Lorsque réalisé périodiquement, il permet de démontrer objectivement les progrès réalisés par l’entreprise.

À qui s’adresse ce service ?

- Les responsables de la cybersécurité ou le responsable de la sécurité de l’information (CISO) préoccupés par la posture de cybersécurité de l’entreprise.

- Les organisations soucieuses de la priorisation des investissements en cybersécurité.

- Les organisations souhaitant suivre leur posture de cybersécurité au fil du temps.

Avec en main un portrait à jour et complet de sa posture de cybersécurité, l’entreprise sera en mesure de stratégiquement prioriser ses efforts et d’entamer sa progression en matière de cybersécurité. Durant cette phase, elle mettra en place des politiques de cybersécurité, des outils de détection, un processus rigoureux de suivi des vulnérabilités, etc. Sa cybersécurité s’améliorera et les évaluations de maturité subséquentes le démontreront objectivement.

Une entreprise ayant significativement développé sa cybersécurité pourrait souhaiter vérifier ou même démontrer à ses clients et partenaires qu’elle possède une cybersécurité exemplaire et se conforme aux différentes normes de cybersécurité reconnues. Après tout, les investissements en cybersécurité peuvent être vus comme un avantage concurrentiel ! Pour faire cette démonstration, elle devra procéder à un audit de cybersécurité et choisir une norme de cybersécurité avec laquelle se comparer. Un audit de cybersécurité est beaucoup plus détaillé et laborieux à réaliser qu’un audit de maturité, il faut donc que l’entreprise ait déjà acquis une certaine maturité.

Les normes ISO27001 et NIST-CSF sont les plus populaires dans le monde des TI. Dans l’univers des TO, les normes NERC-CIP, APTA OT-CMF, IEC62443 sont aussi fréquemment utilisées. Des clients peuvent également vous demander des audits de type SOC2. Les audits de normes sont plus complets et laborieux à réaliser, mais permettent de démontrer votre posture de cybersécurité par rapport à des normes de confiance propre à votre industrie.

Audit de cybersécurité

Un audit de cybersécurité est une évaluation approfondie des mesures de sécurité informatique mises en place. L’objectif principal de cet audit est de se comparer aux pratiques exemplaires et de faire ressortir les plus grands écarts.

L’entreprise peut choisir de s’évaluer selon des normes propres à chaque industrie, comme ISO27001, NIST-CSF, NERC-CIP (Énergie), APTA OT-CMF (Transport), IEC62443, etc.

Un audit de cybersécurité valide l’application de politiques, de contrôles et de bonnes pratiques, mais ne les teste pas sur le plan technique (ces activités sont réalisées par l’entremise d’une évaluation de vulnérabilité ou d’un test d’intrusion).

À qui s’adresse ce service ?

- Les responsables de la cybersécurité ou CISO souhaitant démontrer la cybersécurité de l’entreprise à un tiers ou à un client.

- Les organisations souhaitant suivre leur posture de cybersécurité au fil du temps.

Les rapports issus des audits de cybersécurité vont habituellement mettre en lumière les activités de cybersécurité qui sont déficientes ou manquantes.

L’évaluation de vulnérabilité et le test d’intrusion doivent être réalisés périodiquement selon les normes de cybersécurité choisies par l’entreprise.

Évaluation de vulnérabilité

Une évaluation de vulnérabilité permet de tester concrètement la cybersécurité d’une organisation en s’assurant qu’il n’existe aucune vulnérabilité logicielle ou mauvaise configuration de sécurité pouvant être exploitée par des cyberattaquants.

Cette évaluation est réalisée par des spécialistes en gestion des vulnérabilités et permet le balayage complet de toutes les infrastructures. Les systèmes TO (SCADA, SCI, IOT) peuvent bénéficier grandement d’un audit de vulnérabilité. Les outils utilisés et l’expertise requise dans ce cas ne sont pas les mêmes que pour évaluer les infrastructures TI.

Cet exercice révélera souvent la présence de systèmes inconnus, désuets ou simplement oubliés au fil du temps. Le rapport d’audit fournira un état détaillé de l’infrastructure et suggérera la mesure d’atténuation la plus efficace pour les risques identifiés.

Ce type d’évaluation doit être effectué régulièrement, en particulier dans les environnements critiques ou en évolution rapide. Les rapports servent souvent de pièce justificative lors de la démonstration de cybersécurité auprès d’un tiers ou d’un client.

À qui s’adresse ce service ?

- Les organisations effectuant une diligence raisonnable.

- Les organisations ayant eu récemment un incident ou un quasi-incident de cybersécurité.

- Les organisations dont le réseau a subi des changements importants.

Le test d’intrusion est l’activité la plus poussée visant à tester la sécurité d’un système ou d’une plateforme. Étant donné l’ampleur de la tâche, celle-ci n’est utilisée que pour des systèmes critiques ou stratégiques. Les tests d’intrusions ont l’avantage de simuler une vraie cyberattaque, comme le ferait un cyberattaquant. Il s’agit d’une excellente façon de démontrer les impacts réels d’une cyberattaque au sein de l’entreprise.

Test d’intrusion

Un test d’intrusion est la meilleure méthode pour tester les actifs critiques, les vulnérabilités les plus difficiles à détecter, les erreurs de configuration exploitables et les failles de sécurité au sein des applications. C’est la suite logique à un audit de vulnérabilité.

Les tests d’intrusion sont effectués par des professionnels de la sécurité spécialement formés (pirates éthiques), lesquels utilisent les mêmes tactiques et techniques que les cyberattaquants du monde réel pour simuler une attaque contrôlée. Un test d’intrusion démontrera concrètement les différents impacts réels des cyberattaques, ce qui aidera l’organisation à comprendre ses risques.

Les failles sont documentées et cotées en fonction de leur probabilité et de leur impact. Un plan d’action pour atténuer les risques est fourni à l’entreprise cliente.

À qui s’adresse ce service ?

- Les organisations effectuant une diligence raisonnable sur des actifs hautement exposés ou des systèmes critiques.

- Les organisations soucieuses de la sécurité d’une solution tierce.

En conclusion, l’approche de la cybersécurité dépend fortement des besoins et de la maturité de l’organisation.

Pour les projets en cours, l’évaluation de menaces et de risques permet d’anticiper et d’atténuer les risques liés à la cybersécurité dès la phase de conception, favorisant une approche « secure-by-design ». Cette approche s’adresse particulièrement aux entreprises engagées dans des développements stratégiques.

Quant à l’évaluation de maturité de cybersécurité, elle offre une vision à 360 degrés des pratiques de cybersécurité, permettant aux organisations de prioriser efficacement leurs investissements en fonction de leur niveau de maturité actuel.

Lorsque l’entreprise atteint un certain niveau de maturité, elle peut choisir de démontrer son engagement envers la cybersécurité en réalisant un audit de cybersécurité. Fondé sur des normes reconnues, cet audit offre une validation externe de l’efficacité des politiques et contrôles de cybersécurité de l’entreprise.

Enfin, pour une évaluation plus concrète, l’évaluation de vulnérabilité et les tests d’intrusion se concentrent sur la détection et l’atténuation de vulnérabilités particulières. Ces activités sont essentielles pour maintenir une posture de cybersécurité robuste, en particulier dans des environnements critiques ou en constante évolution.