L’évaluation de la cybersécurité des systèmes d’automatisation et de contrôle industriels (SACI) peut être réalisée à l’aide de diverses méthodologies et approches. Bien que chaque approche ait ses mérites, la série de normes IEC 62443 se distingue par sa facilité d’intégration aux technologies opérationnelles (TO), ce qui en fait un choix avantageux.

Pourquoi 62443 ?

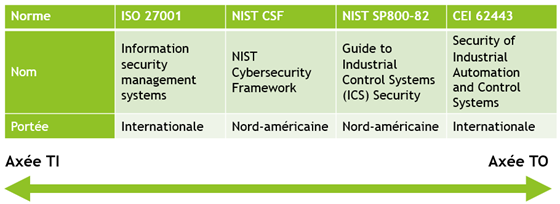

De nombreuses normes de cybersécurité connaissent un succès dans les environnements informatiques d’entreprise en technologie de l’information (TI). Toutefois, elles ne sont pas les mieux adaptées aux environnements de technologie opérationnelle (TO). La série de norme CEI 62443, quant à elle, a été spécialement conçue pour répondre aux problèmes de sécurité spécifiques à ces systèmes. C’est la seule qui soit internationalement reconnue par consensus pour les systèmes d’automatisation et de contrôle industriels.

Le tableau suivant compare les différentes normes reconnues.

Les normes axées sur les TO sont fondées sur des prémisses différentes des autres normes. Dans un milieu TI, la confidentialité des données est certainement la priorité, alors que l’indisponibilité de systèmes ou d’équipements peut être tolérée dans une certaine mesure. On peut penser au domaine bancaire, où une brèche de données représente un scénario catastrophe, alors qu’une panne de service représente une moindre nuisance.

La sûreté de fonctionnement (safety), quant à elle, n’est simplement pas considérée.

À l’inverse, du côté TO, la sûreté de fonctionnement ainsi que la disponibilité des systèmes et des équipements sont les deux enjeux prioritaires, tandis que la confidentialité des données passe au second rang. On peut penser à une centrale électrique, ou la sécurité physique des employés et la disponibilité du service doivent être préservées à tout prix, tandis qu’une brèche de confidentialité des données représente un moindre impact.

Une série de normes couvrant plusieurs thèmes

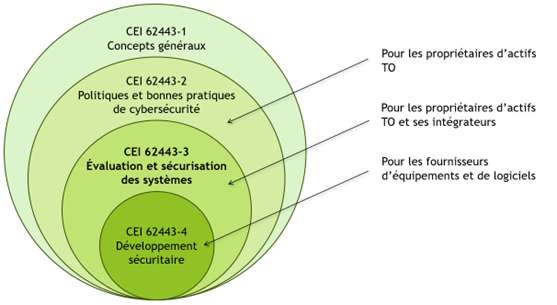

CEI 62443 est une série de normes structurée en quatre sections (62443-1 à 62443-4), allant de la plus générale à la plus spécifique. Cette division facilite l’approche des différents aspects de la cybersécurité des opérations techniques (TO).

Évaluer sa sécurité avec la norme 63443-3-2

Cette portion de la norme offre la possibilité aux propriétaires d’actifs TO d’évaluer la sécurité informatique de leur infrastructure existante et d’établir des niveaux cibles de sécurité pour ces éléments. En raison de la complexité des systèmes TO, la norme propose une approche méthodique.

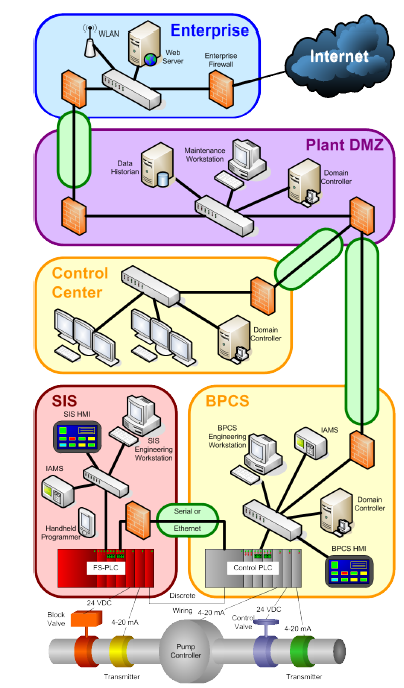

La norme 62443-3-2 reconnaît la présence, au sein d’un même réseau, de composantes nécessitant divers niveaux de protection. Habituellement, les infrastructures industrielles suivent déjà le modèle Purdue, élaboré dans les années 1990, lequel segmente l’infrastructure en quatre zones en fonction des types d’équipements présents. Bien que ce modèle constitue un bon point de départ, il ne possède pas la granularité ni la flexibilité nécessaire pour garantir une sécurité informatique adéquate.

La norme propose ainsi une approche de segmentation de l’infrastructure en zones et en conduits. Les zones regroupent des équipements similaires qui subissent un impact semblable en cas d’attaque. La norme offre des directives pour définir précisément les différentes zones (par exemple, les appareils sans fil doivent être regroupés dans leur propre zone, de même que les appareils temporaires ou transitoires, etc.). Les conduits, quant à eux, représentent les flux de communication entre ces zones. Une fois de plus, la norme fournit des directives pour définir correctement les conduits (par exemple, un conduit ne peut pas traverser plus d’une zone).

Cette méthode de modélisation assure une représentation fidèle de l’architecture et établit les bases pour les étapes à venir.

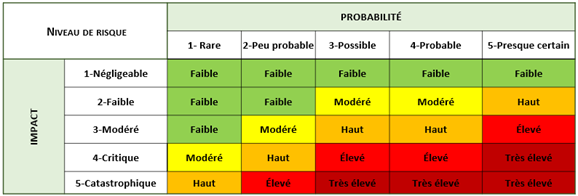

Pour chaque zone et conduit identifié, la norme requiert une évaluation de la probabilité et de l’impact d’une cyberattaque. En utilisant une matrice « Probabilité-Impact », il est possible de déterminer qualitativement le niveau de risque d’une cyberattaque pour chaque zone et conduit.

Si le risque excède le seuil tolérable pour l’organisation (par exemple les risques qualifiés de HAUT, ÉLEVÉ et TRÈS ÉLEVÉ), c’est l’indication qu’il faut considérer des mesures d’atténuation additionnelles afin de réduire l’impact d’une éventuelle cyberattaque ou la probabilité qu’elle se produise.

Cette étape d’évaluation des risques sert également à établir et à consigner le niveau de sécurité cible pour chaque zone et conduit. La norme réfère à ce niveau sous le terme « Security Level-Target » (SL-T), allant de SL-0 (ne requiert aucune sécurité) à SL-4 (requiert une sécurité maximale). Ce niveau de sécurité cible permet de communiquer aisément aux intégrateurs et aux fournisseurs les mesures de cybersécurité spécifiques à mettre en place lors de modifications ou d’ajouts d’équipements au sein des zones et conduits concernés. Une matrice des mesures spécifiques requises en fonction du SL-T est proposée à la section 62443-3-3. Par exemple, dans les systèmes de la zone SL-1, l’utilisation de comptes utilisateurs partagés peut être acceptée, tandis que ces derniers ne sont pas tolérés dans les zones SL-2 ou supérieures.

Nombreux avantages pour les propriétaires d’actifs TO

En somme, les audits de cybersécurité réalisés conformément à la norme 62443-3-2 présentent de multiples avantages pour les propriétaires d’actifs TO :

- Ils sont une excellente première étape lors d’une prise en charge des risques de cybersécurité et permettent de prioriser les efforts de cybersécurité, tout en considérant les risques les plus vraisemblables, les ressources disponibles et la tolérance au risque de chaque entreprise.

- Ils offrent un portrait précis de la sécurité informatique de leurs infrastructures, fondé sur une norme bien reconnue dans le domaine.

- Ils permettent d’établir le niveau de sécurité cible (SL-T) pour chaque zone et conduit, définissant ainsi les exigences de cybersécurité à respecter dans chaque cas.

- Ils mettent en évidence les zones et les conduits présentant des lacunes ou une sécurité insuffisante.

- Ils permettent de prioriser les actions de remédiation pour chaque zone et conduit selon le niveau de risque lié aux cyberattaques.

Avez-vous besoin d’aide pour prendre en main votre cybersécurité ? Faites confiance à CIMA+ et bénéficiez de notre expertise et de notre soutien pour la réalisation d’un audit de cybersécurité selon des normes reconnues par votre industrie.